एक आईटी विशेषज्ञ के रूप में, मुझसे अक्सर विंडोज 10 कंप्यूटरों को बाहरी हमलों से बचाने के सर्वोत्तम तरीकों के बारे में पूछा जाता है। इस लेख में, मैं आपको विंडोज 10 में पासवर्ड और अकाउंट लॉकआउट नीति की कुछ बुनियादी अवधारणाओं से परिचित कराऊंगा, और आप अपने सिस्टम की सुरक्षा को मजबूत करने के लिए इन सुविधाओं का उपयोग कैसे कर सकते हैं।

विंडोज़ मीडिया प्लेयर किस प्रकार की फ़ाइल का समर्थन करता है

किसी भी ऑपरेटिंग सिस्टम में सबसे महत्वपूर्ण सुरक्षा सुविधाओं में से एक पासवर्ड नीति है। यह नियंत्रित करता है कि पासवर्ड कैसे संग्रहीत किए जाते हैं, उन्हें कितनी बार बदलने की आवश्यकता होती है, और उन्हें कितना जटिल होना चाहिए। विंडोज 10 में, आप सेटिंग्स ऐप खोलकर और अकाउंट्स> साइन-इन विकल्पों में जाकर पासवर्ड पॉलिसी सेट कर सकते हैं।

पासवर्ड अनुभाग में, आप यह सेट कर सकते हैं कि पासवर्ड को कितनी बार बदलने की आवश्यकता है, और उनके समाप्त होने से पहले उन्हें कितनी देर तक बदला जा सकता है। आप न्यूनतम पासवर्ड लंबाई भी निर्धारित कर सकते हैं, और यह भी निर्धारित कर सकते हैं कि पासवर्ड को जटिलता आवश्यकताओं को पूरा करने की आवश्यकता है या नहीं। इन आवश्यकताओं में अपरकेस और लोअरकेस अक्षरों, संख्याओं और विशेष वर्णों का मिश्रण शामिल है।

एक अन्य महत्वपूर्ण सुरक्षा सुविधा खाता लॉकआउट नीति है। यह नियंत्रित करता है कि खाता लॉक होने से पहले कितने विफल लॉगिन प्रयासों की अनुमति है। आप स्थानीय समूह नीति संपादक (gpedit.msc) खोलकर खाता लॉकआउट नीति सेट कर सकते हैं।

खाता लॉकआउट अनुभाग में, आप विफल लॉगिन प्रयासों की संख्या सेट कर सकते हैं, जिनकी अनुमति किसी खाते के लॉक होने से पहले दी जाती है। आप खाता लॉकआउट अवधि भी निर्धारित कर सकते हैं, जो कि विफल लॉगिन प्रयासों की अधिकतम संख्या तक पहुंचने के बाद खाता लॉक आउट रहने की अवधि है। डिफ़ॉल्ट रूप से, Windows 10 10 विफल लॉगिन प्रयासों के बाद 30 मिनट के लिए खाते को लॉक कर देगा।

इन पासवर्ड और अकाउंट लॉकआउट नीतियों को कॉन्फ़िगर करके, आप अपने विंडोज 10 कंप्यूटर पर क्रूर बल के हमलों को रोकने में मदद कर सकते हैं। ये हमले ऐसे होते हैं जहां एक हमलावर हजारों या लाखों अलग-अलग संयोजनों की कोशिश करके उपयोगकर्ता के पासवर्ड का अनुमान लगाने की कोशिश करता है। अपने पासवर्ड को अधिक जटिल बनाकर और विफल लॉगिन प्रयासों की संख्या पर एक सीमा निर्धारित करके, आप किसी हमलावर के लिए पासवर्ड का अनुमान लगाने और आपके सिस्टम तक पहुंच प्राप्त करने को बहुत कठिन बना सकते हैं।

आपके कंप्यूटर को अनधिकृत उपयोग से बचाने के लिए, विंडोज 10/8/7 इसे पासवर्ड से सुरक्षित करने का विकल्प प्रदान करता है। ए मज़बूत पारण शब्द इस प्रकार, यह आपके कंप्यूटर की रक्षा की पहली पंक्ति है।

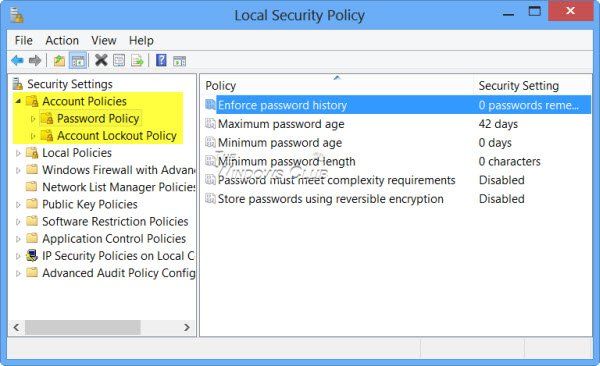

यदि आप अपने विंडोज कंप्यूटर की सुरक्षा बढ़ाना चाहते हैं, तो आप इसे मजबूत कर सकते हैं विंडोज लॉगऑन पासवर्ड नीति अंतर्निर्मित का उपयोग करना स्थानीय सुरक्षा नीति या सेकपोल.एमएससी . कई सेटिंग्स के बीच नेस्टेड विकल्पों का एक उपयोगी सेट है जो आपको अपने कंप्यूटर के लिए पासवर्ड नीति को अनुकूलित करने की अनुमति देगा।

विंडोज लॉगिन के लिए पासवर्ड नीति लागू करना

स्थानीय सुरक्षा नीति को खोलने और उपयोग करने के लिए, खोलें दौड़ना , प्रकार secpol.msc और एंटर दबाएं। बाएं पैनल पर, क्लिक करें खाता नीतियां > पासवर्ड नीति . दाएँ फलक में, आप पासवर्ड नीति को कॉन्फ़िगर करने के लिए सेटिंग्स देखते हैं।

ये कुछ सेटिंग्स हैं जिन्हें आप कस्टमाइज़ कर सकते हैं। उनकी गुण विंडो खोलने के लिए उनमें से प्रत्येक पर डबल क्लिक करें। आप ड्रॉप-डाउन मेनू से इच्छित विकल्प का चयन कर सकते हैं। एक बार जब आप उन्हें इंस्टॉल कर लेते हैं, तो अप्लाई/ओके पर क्लिक करना न भूलें।

1] पासवर्ड इतिहास सक्षम करें

विंडोज़ अपडेट एजेंट को रीसेट करें

इस पॉलिसी के इस्तेमाल से आप यह सुनिश्चित कर सकते हैं कि यूजर्स पुराने पासवर्ड को एक समय के बाद बार-बार इस्तेमाल न करें। यह सेटिंग अद्वितीय नए पासवर्ड की संख्या निर्दिष्ट करती है जो पुराने पासवर्ड का पुन: उपयोग करने से पहले उपयोगकर्ता खाते से जुड़ी होनी चाहिए। आप के बीच कोई भी मान सेट कर सकते हैं। डोमेन नियंत्रकों पर डिफ़ॉल्ट 24 और स्टैंडअलोन सर्वर पर 0 है।

2] अधिकतम पासवर्ड आयु

आप निश्चित दिनों के बाद उपयोगकर्ताओं को उनके पासवर्ड बदलने के लिए बाध्य कर सकते हैं। आप 1 और 999 के बीच कई दिनों के बाद समाप्त होने के लिए पासवर्ड सेट कर सकते हैं, या आप निर्दिष्ट कर सकते हैं कि पासवर्ड कभी भी समाप्त नहीं होता है, दिनों की संख्या को 0 पर सेट करके। डिफ़ॉल्ट 42 दिन है।

3] न्यूनतम पासवर्ड आयु

यहां आप न्यूनतम अवधि निर्धारित कर सकते हैं कि किसी भी पासवर्ड को बदलने से पहले उसका उपयोग किया जाना चाहिए। आप मान को 1 से 998 दिनों तक सेट कर सकते हैं, या दिनों की संख्या को 0 पर सेट करके तुरंत परिवर्तन की अनुमति दे सकते हैं। डोमेन नियंत्रकों पर डिफ़ॉल्ट 1 और स्टैंडअलोन सर्वर पर 0 है। यद्यपि यह सेटिंग आपकी पासवर्ड नीति को लागू नहीं कर सकती है, यदि आप उपयोगकर्ताओं को उनके पासवर्ड को बार-बार बदलने से रोकना चाहते हैं, तो आप इस नीति को सेट कर सकते हैं।

4] न्यूनतम पासवर्ड लंबाई

यह एक महत्वपूर्ण सेटिंग है और हैकिंग के प्रयासों को रोकने के लिए आप इसे बढ़ा सकते हैं। आप मान को 1 से 14 वर्णों तक सेट कर सकते हैं, या आप वर्णों की संख्या को 0 पर सेट करके यह सेट कर सकते हैं कि किसी पासवर्ड की आवश्यकता नहीं है। डोमेन नियंत्रकों पर डिफ़ॉल्ट 7 और स्टैंडअलोन सर्वर पर 0 है।

कैसे लैपटॉप विकिरण से अपने आप को बचाने के लिए

यदि आप चाहें तो दो और सेटिंग्स सक्षम करें का चयन भी कर सकते हैं। एक बार जब आप उपयुक्त गुण फ़ील्ड खोल लेते हैं, तो सक्षम का चयन करें और नीति को सक्षम करने के लिए लागू करें।

5] पासवर्ड को जटिलता आवश्यकताओं को पूरा करना चाहिए

एक और महत्वपूर्ण सेटिंग जिसका आप उपयोग करना चाहते हैं क्योंकि यह पासवर्ड को और अधिक जटिल बना देगा और इसलिए इसे क्रैक करना कठिन होगा। यदि यह नीति सक्षम है, तो पासवर्ड निम्न न्यूनतम आवश्यकताओं को पूरा करना चाहिए:

- उपयोगकर्ता खाते का नाम या उपयोगकर्ता के पूरे नाम के हिस्से शामिल न करें जो लगातार दो वर्णों से अधिक लंबे हों।

- कम से कम छह वर्ण लंबा होना चाहिए। निम्नलिखित चार श्रेणियों में से तीन के वर्ण शामिल हैं:

- अंग्रेजी वर्णमाला के बड़े अक्षर (A से Z तक)

- अंग्रेज़ी के छोटे अक्षर (a से z)

- आधार 10 अंक (0 से 9)

- गैर-वर्णात्मक वर्ण (जैसे,!, $, #,%)

6] प्रतिवर्ती एन्क्रिप्शन का उपयोग करके पासवर्ड स्टोर करें।

यह सुरक्षा सेटिंग निर्धारित करती है कि ऑपरेटिंग सिस्टम रिवर्सिबल एन्क्रिप्शन का उपयोग करके पासवर्ड संग्रहीत करता है या नहीं। प्रतिवर्ती एन्क्रिप्शन का उपयोग करके पासवर्ड संग्रहीत करना अनिवार्य रूप से पासवर्ड के सादे पाठ संस्करणों को संग्रहीत करने जैसा ही है। इस कारण से, इस नीति को तब तक सक्षम नहीं किया जाना चाहिए जब तक कि आवेदन आवश्यकताएँ पासवर्ड जानकारी की सुरक्षा की आवश्यकता से अधिक न हो जाएँ।

पढ़ना : विंडोज 10 में पासवर्ड पॉलिसी कैसे सेट करें .

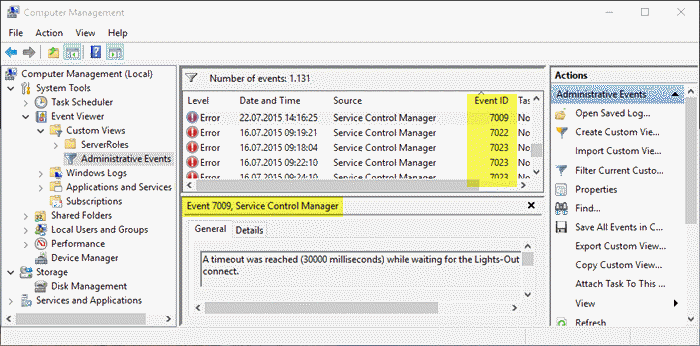

विंडोज 10 में खाता लॉकआउट नीति

पासवर्ड नीति को आगे लागू करने के लिए, आप ब्लॉक अवधि और थ्रेसहोल्ड भी सेट कर सकते हैं, क्योंकि यह निश्चित संख्या में विफल प्रयासों के बाद हैकर्स को रोक देगा। इन सेटिंग्स को कॉन्फ़िगर करने के लिए, बाएँ फलक में, क्लिक करें खाता तालाबंदी नीति .

मीडिया निर्माण उपकरण के बिना विंडोज़ 10 आईएसओ

1] अमान्य लॉगिन के लिए खाता लॉकआउट सीमा

यदि आप यह नीति सेट करते हैं, तो आप अमान्य लॉगिन की संख्या को नियंत्रित कर सकते हैं। डिफ़ॉल्ट 0 है, लेकिन आप 0 और 999 विफल लॉगिन प्रयासों के बीच एक संख्या सेट कर सकते हैं।

2] खाता लॉकआउट अवधि

इस सेटिंग का उपयोग करके, आप स्वचालित रूप से अनलॉक होने से पहले लॉक किए गए खाते के लॉक रहने के मिनटों की संख्या निर्धारित कर सकते हैं। आप 0 से 99999 मिनट तक कोई भी मान सेट कर सकते हैं। यह नीति खाता लॉकआउट सीमा नीति के साथ सेट की जानी चाहिए।

पढ़ना: विंडोज़ में लॉगिन प्रयासों की संख्या सीमित करें .

3] बाद में खाता लॉकआउट काउंटर रीसेट करें

यह सुरक्षा सेटिंग उन मिनटों की संख्या निर्धारित करती है जो विफल लॉगिन प्रयास काउंटर को 0 विफल लॉगिन प्रयासों पर रीसेट करने से पहले एक विफल लॉगिन प्रयास के बाद समाप्त होनी चाहिए। उपलब्ध सीमा 1 मिनट से 99,999 मिनट तक है। यह नीति खाता लॉकआउट सीमा नीति के साथ भी निर्धारित की जानी चाहिए।

सुरक्षित रहें, सुरक्षित रहें!

विंडोज त्रुटियों को जल्दी से खोजने और स्वचालित रूप से ठीक करने के लिए पीसी रिपेयर टूल डाउनलोड करेंयह महसूस करते हुए विंडोज में ऑडिटपोल ? अगर नहीं तो आप इसके बारे में पढ़ सकते हैं।