रूटकिट एक प्रकार का सॉफ्टवेयर है जो एक हमलावर को पीड़ित के कंप्यूटर पर नियंत्रण हासिल करने की अनुमति देता है। पीड़ित की मशीन को दूरस्थ रूप से नियंत्रित करने, संवेदनशील डेटा चोरी करने, या यहां तक कि अन्य कंप्यूटरों पर हमले शुरू करने के लिए रूटकिट का उपयोग किया जा सकता है। रूटकिट का पता लगाना और निकालना मुश्किल होता है, और अक्सर विशेष उपकरण और विशेषज्ञता की आवश्यकता होती है। रूटकिट्स कैसे काम करते हैं? रूटकिट्स ऑपरेटिंग सिस्टम या सॉफ्टवेयर में कमजोरियों का फायदा उठाकर काम करते हैं। एक बार रूटकिट स्थापित हो जाने के बाद, इसका उपयोग पीड़ित की मशीन तक पहुँच प्राप्त करने के लिए किया जा सकता है। रूटकिट का उपयोग पीड़ित की मशीन को दूरस्थ रूप से नियंत्रित करने, संवेदनशील डेटा चोरी करने, या यहां तक कि अन्य कंप्यूटरों पर हमला करने के लिए भी किया जा सकता है। रूटकिट का पता लगाना और निकालना मुश्किल होता है, और अक्सर विशेष उपकरण और विशेषज्ञता की आवश्यकता होती है। रूटकिट्स के खतरे क्या हैं? रूटकिट का उपयोग पीड़ित की मशीन को दूरस्थ रूप से नियंत्रित करने, संवेदनशील डेटा चोरी करने, या यहां तक कि अन्य कंप्यूटरों पर हमला करने के लिए भी किया जा सकता है। रूटकिट का पता लगाना और निकालना मुश्किल होता है, और अक्सर विशेष उपकरण और विशेषज्ञता की आवश्यकता होती है। मैं खुद को रूटकिट्स से कैसे बचा सकता हूँ? रूटकिट्स से खुद को बचाने के लिए आप कुछ चीजें कर सकते हैं। सबसे पहले अपने ऑपरेटिंग सिस्टम और सॉफ्टवेयर को अपडेट रखें। यह किसी भी भेद्यता को बंद करने में मदद करेगा जिसका रूटकिट फायदा उठा सकते हैं। दूसरा, एक प्रतिष्ठित एंटीवायरस और एंटी-मैलवेयर प्रोग्राम का उपयोग करें। ये प्रोग्राम रूटकिट का पता लगाने और निकालने में मदद कर सकते हैं। अंत में, आपके द्वारा देखी जाने वाली वेबसाइटों और आपके द्वारा खोले गए ईमेल अटैचमेंट के बारे में सावधान रहें। रूटकिट्स को दुर्भावनापूर्ण ईमेल अटैचमेंट या संक्रमित वेबसाइटों के माध्यम से फैलाया जा सकता है।

जबकि मैलवेयर को ऐसे तरीके से छिपाना संभव है जो पारंपरिक एंटी-वायरस/एंटी-स्पाइवेयर उत्पादों को भी मूर्ख बना देगा, अधिकांश मैलवेयर पहले से ही रूटकिट का उपयोग आपके विंडोज पीसी के भीतर छिपाने के लिए करते हैं... और वे अधिक से अधिक खतरनाक होते जा रहे हैं! में रूटकिट DL3 - दुनिया में अब तक देखे गए सबसे उन्नत रूटकिट्स में से एक। रूटकिट स्थिर था और 32-बिट विंडोज ऑपरेटिंग सिस्टम को संक्रमित कर सकता था; हालांकि सिस्टम पर संक्रमण को स्थापित करने के लिए व्यवस्थापकीय अधिकारों की आवश्यकता थी। लेकिन TDL3 अब अपडेट हो गया है और अब संक्रमित कर सकता है विंडोज के 64-बिट संस्करण भी !

रूटकिट क्या है

रूटकिट वायरस स्टील्थ है मैलवेयर का प्रकार जिसे आपके कंप्यूटर पर कुछ प्रक्रियाओं या कार्यक्रमों के अस्तित्व को पारंपरिक पहचान विधियों से छिपाने के लिए डिज़ाइन किया गया है ताकि इसे या किसी अन्य दुर्भावनापूर्ण प्रक्रिया को आपके कंप्यूटर पर विशेषाधिकार प्राप्त पहुंच प्रदान की जा सके।

विंडोज के लिए रूटकिट आमतौर पर मैलवेयर को छिपाने के लिए उपयोग किया जाता है, जैसे एंटीवायरस प्रोग्राम से। इसका उपयोग वायरस, वर्म्स, बैकडोर और स्पाईवेयर द्वारा दुर्भावनापूर्ण उद्देश्यों के लिए किया जाता है। रूटकिट के साथ मिलकर एक वायरस तथाकथित पूरी तरह से छिपे हुए वायरस पैदा करता है। स्पायवेयर के क्षेत्र में रूटकिट अधिक प्रचलित हैं, और वे वायरस लेखकों द्वारा भी तेजी से उपयोग किए जा रहे हैं।

वर्तमान में, वे एक नए प्रकार के सुपर स्पाइवेयर हैं जो प्रभावी रूप से छिपते हैं और सीधे ऑपरेटिंग सिस्टम के मूल को प्रभावित करते हैं। उनका उपयोग आपके कंप्यूटर पर किसी दुर्भावनापूर्ण वस्तु, जैसे ट्रोजन या कीलॉगर्स की उपस्थिति को छिपाने के लिए किया जाता है। यदि खतरा छुपाने के लिए रूटकिट तकनीक का उपयोग करता है, तो आपके कंप्यूटर पर मैलवेयर का पता लगाना बहुत मुश्किल है।

रूटकिट्स स्वयं खतरनाक नहीं हैं। उनका एकमात्र उद्देश्य ऑपरेटिंग सिस्टम पर छोड़े गए सॉफ़्टवेयर और अंशों को छिपाना है। चाहे वह नियमित सॉफ्टवेयर हो या मैलवेयर।

तीन मुख्य प्रकार के रूटकिट हैं। पहला प्रकार, कर्नेल रूटकिट्स »आमतौर पर ऑपरेटिंग सिस्टम के कर्नेल भाग में अपना कोड जोड़ते हैं, जबकि दूसरा प्रकार,« उपयोगकर्ता मोड रूटकिट »विशेष रूप से विंडोज के लिए सिस्टम स्टार्टअप के दौरान सामान्य रूप से चलाने के लिए डिज़ाइन किया गया है, या तथाकथित 'ड्रॉपर' का उपयोग करके सिस्टम में पेश किया गया है। तीसरा प्रकार है एमबीआर रूटकिट्स या बूटकिट्स .

जब आप पाते हैं कि आपका एंटीवायरस और एंटीस्पायवेयर क्रैश हो रहा है, तो आपको सहायता की आवश्यकता हो सकती है अच्छी एंटी-रूटकिट उपयोगिता . रूटकिट रेवलर से माइक्रोसॉफ्ट सिसिन्टर्नल्स एक उन्नत रूटकिट डिटेक्शन उपयोगिता है। इसका आउटपुट रजिस्ट्री और फाइल सिस्टम एपीआई विसंगतियों को सूचीबद्ध करता है जो उपयोगकर्ता-मोड या कर्नेल-मोड रूटकिट की उपस्थिति का संकेत दे सकता है।

रूटकिट खतरों पर माइक्रोसॉफ्ट मालवेयर प्रोटेक्शन सेंटर की रिपोर्ट

माइक्रोसॉफ्ट मालवेयर प्रोटेक्शन सेंटर ने रूटकिट थ्रेट रिपोर्ट को डाउनलोड के लिए उपलब्ध कराया है। यह रिपोर्ट आज के सबसे कपटी प्रकार के मैलवेयर को धमकी देने वाले संगठनों और व्यक्तियों को देखती है, रूटकिट। रिपोर्ट इस बात की पड़ताल करती है कि हमलावर रूटकिट का उपयोग कैसे करते हैं और प्रभावित कंप्यूटर पर रूटकिट कैसे काम करते हैं। यहां रिपोर्ट का सार है, शुरुआत के लिए रूटकिट्स क्या हैं।

rootkit उपकरणों का एक सेट है जो एक हमलावर या मैलवेयर निर्माता किसी भी असुरक्षित/असुरक्षित सिस्टम पर नियंत्रण पाने के लिए उपयोग करता है, जो आमतौर पर सिस्टम प्रशासक के लिए आरक्षित होता है। हाल के वर्षों में, 'रूटकिट' या 'रूटकिट फंक्शनैलिटी' शब्द को मालवेयर द्वारा बदल दिया गया है, एक ऐसा प्रोग्राम जिसे एक कार्यशील कंप्यूटर पर अवांछनीय प्रभाव डालने के लिए डिज़ाइन किया गया है। मैलवेयर का मुख्य कार्य उपयोगकर्ता के कंप्यूटर से मूल्यवान डेटा और अन्य संसाधनों को गुप्त रूप से निकालना और उन्हें हमलावर को प्रदान करना है, जिससे उसे समझौता किए गए कंप्यूटर पर पूर्ण नियंत्रण मिल जाता है। क्या अधिक है, उनका पता लगाना और हटाना मुश्किल है, और अगर ध्यान न दिया जाए तो वे लंबे समय तक, संभवतः वर्षों तक छिपे रह सकते हैं।

इसलिए, स्वाभाविक रूप से, हैक किए गए कंप्यूटर के लक्षणों को नकाबपोश होना चाहिए और परिणाम घातक होने से पहले ध्यान में रखा जाना चाहिए। विशेष रूप से, हमले को उजागर करने के लिए और अधिक कड़े सुरक्षा उपाय किए जाने चाहिए। लेकिन जैसा कि उल्लेख किया गया है, एक बार जब ये रूटकिट/मैलवेयर इंस्टॉल हो जाते हैं, तो उनकी छिपी हुई क्षमताएं इसे और इसके घटकों को हटाना मुश्किल बना देती हैं जिन्हें वे डाउनलोड कर सकते हैं। इस कारण से Microsoft ने ROOTKITS रिपोर्ट बनाई है।

16 पेज की रिपोर्ट बताती है कि हमलावर रूटकिट का उपयोग कैसे करता है और ये रूटकिट प्रभावित कंप्यूटर पर कैसे काम करते हैं।

रिपोर्ट का एकमात्र उद्देश्य संभावित रूप से खतरनाक मैलवेयर की पहचान करना और पूरी तरह से जांच करना है जो कई संगठनों, विशेष रूप से कंप्यूटर उपयोगकर्ताओं को धमकी देता है। यह कुछ सामान्य मैलवेयर परिवारों का भी उल्लेख करता है और उस पद्धति पर प्रकाश डालता है जिसका उपयोग हमलावर स्वस्थ सिस्टम पर अपने स्वयं के स्वार्थी उद्देश्यों के लिए इन रूटकिट को स्थापित करने के लिए करते हैं। रिपोर्ट के बाकी हिस्सों में, आप पाएंगे कि विशेषज्ञ रूटकिट्स द्वारा उत्पन्न खतरे को कम करने में उपयोगकर्ताओं की मदद करने के लिए कुछ सुझाव दे रहे हैं।

रूटकिट्स के प्रकार

ऐसी कई जगहें हैं जहां मैलवेयर खुद को ऑपरेटिंग सिस्टम में इंस्टॉल कर सकता है। तो मूल रूप से रूटकिट का प्रकार उसके स्थान से निर्धारित होता है जहां यह निष्पादन पथ का विचलन करता है। इसमें शामिल है:

- उपयोगकर्ता मोड रूटकिट

- कर्नेल मोड रूटकिट्स

- एमबीआर रूटकिट्स / बूटकिट्स

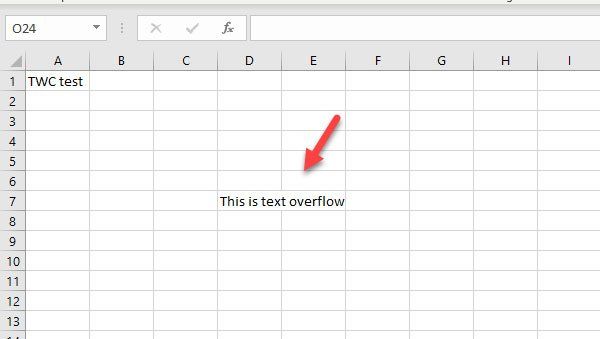

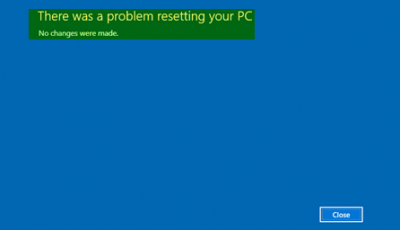

कर्नेल मोड में रूटकिट को क्रैक करने के संभावित परिणाम नीचे स्क्रीनशॉट में दिखाए गए हैं।

नीचे स्क्रॉल बार लापता क्रोम

तीसरा प्रकार, सिस्टम का नियंत्रण लेने के लिए मास्टर बूट रिकॉर्ड को संशोधित करें और बूट प्रक्रिया को बूट अनुक्रम3 में जल्द से जल्द संभव बिंदु से शुरू करें। यह फ़ाइलें, रजिस्ट्री परिवर्तन, नेटवर्क कनेक्शन के साक्ष्य और अन्य संभावित संकेतकों को छुपाता है जो इसकी उपस्थिति का संकेत दे सकते हैं।

ज्ञात मैलवेयर परिवार रूटकिट सुविधाओं का उपयोग कर रहे हैं

- Win32 / सिनोवाल 13 - मैलवेयर का एक बहुघटक परिवार जो विभिन्न प्रणालियों के उपयोगकर्ता नाम और पासवर्ड जैसे संवेदनशील डेटा को चुराने की कोशिश करता है। इसमें विभिन्न एफ़टीपी, एचटीटीपी और ईमेल खातों के प्रमाणीकरण डेटा के साथ-साथ ऑनलाइन बैंकिंग और अन्य वित्तीय लेनदेन के लिए उपयोग किए जाने वाले क्रेडेंशियल्स को चुराने के प्रयास शामिल हैं।

- विन 32 / कटवेल 15 - एक ट्रोजन जो मनमानी फाइलों को डाउनलोड और लॉन्च करता है। डाउनलोड की गई फ़ाइलों को डिस्क से निष्पादित किया जा सकता है या सीधे अन्य प्रक्रियाओं में डाला जा सकता है। जबकि डाउनलोड की कार्यक्षमता भिन्न होती है, कटवेल आमतौर पर अन्य स्पैमिंग घटकों को डाउनलोड करता है। यह कर्नेल मोड रूटकिट का उपयोग करता है और प्रभावित उपयोगकर्ताओं से इसके घटकों को छिपाने के लिए कई डिवाइस ड्राइवर स्थापित करता है।

- Win32 / रस्टॉक - रूटकिट समर्थन के साथ बैकडोर ट्रोजन का एक बहुघटक परिवार, जिसे मूल रूप से 'स्पैम' ई-मेल के माध्यम से फैलाने में मदद करने के लिए डिज़ाइन किया गया था botnet . बॉटनेट एक हमलावर द्वारा नियंत्रित हैक किए गए कंप्यूटरों का एक बड़ा नेटवर्क है।

रूटकिट सुरक्षा

रूटकिट को स्थापित होने से रोकना रूटकिट संक्रमण से बचने का सबसे प्रभावी तरीका है। ऐसा करने के लिए, आपको एंटीवायरस और फ़ायरवॉल जैसी सुरक्षा तकनीकों में निवेश करने की आवश्यकता है। ऐसे उत्पादों को पारंपरिक सिग्नेचर-आधारित डिटेक्शन, ह्यूरिस्टिक डिटेक्शन, डायनामिक और रेस्पॉन्सिव सिग्नेचर क्षमताओं और व्यवहार निगरानी का उपयोग करके सुरक्षा के लिए एक व्यापक दृष्टिकोण अपनाना चाहिए।

इन सभी हस्ताक्षर सेटों को स्वत: अद्यतन तंत्र का उपयोग करके अद्यतन किया जाना चाहिए। Microsoft एंटीवायरस समाधान में रूटकिट से बचाव के लिए विशेष रूप से डिज़ाइन की गई कई प्रौद्योगिकियाँ शामिल हैं, जिसमें रीयल-टाइम कर्नेल व्यवहार निगरानी शामिल है, जो एक कमजोर सिस्टम के कर्नेल को संशोधित करने के प्रयासों का पता लगाता है और रिपोर्ट करता है, और प्रत्यक्ष फ़ाइल सिस्टम पार्सिंग, जो पहचान और हटाने की सुविधा प्रदान करता है। छिपे हुए ड्राइवर।

यदि किसी सिस्टम के साथ समझौता किया हुआ पाया जाता है, तो ज्ञात-अच्छे या विश्वसनीय वातावरण में बूट करने के लिए एक अतिरिक्त टूल उपयोगी हो सकता है, क्योंकि यह कुछ उपयुक्त उपचारात्मक कार्रवाई का सुझाव दे सकता है।

ऐसी परिस्थितियों में

- ऑफलाइन सिस्टम चेकर (माइक्रोसॉफ्ट डायग्नोस्टिक्स एंड रिकवरी टूलकिट (डीएआरटी) का हिस्सा)

- विंडोज डिफेंडर ऑफलाइन मददगार हो सकता है।

अधिक जानकारी के लिए आप वेबसाइट से पीडीएफ प्रारूप में रिपोर्ट डाउनलोड कर सकते हैं माइक्रोसॉफ्ट डाउनलोड सेंटर।